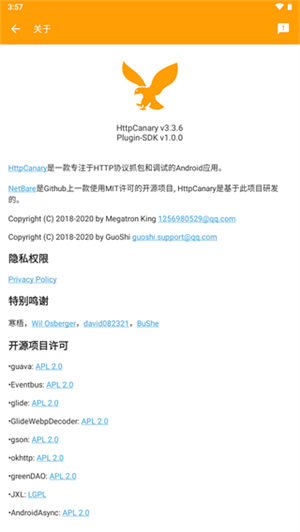

黄鸟抓包2023最新版软件下载 v3.3.6 安卓版

软件介绍

黄鸟抓包2023最新版是一款专业、强大的抓包和注入工具,软件涵盖多种常见的抓包工具,支持对HTTP、HTTPS等网络协议的数据包进行抓包与分析,用户可以通过该功能来对数据进行伪造请求、修改响应等操作,实用性非常强,可以帮助用户检测手机应用使用情况,让大家可以更加了解自己的手机。

黄鸟抓包2023该版本为高级版本,免费解锁了所有功能,并且免广告,跳过协议条款、加快开屏速度,让你更加轻松使用这款抓包神器,快来试试看吧。

版本说明

* 解锁高级版,免广告,去Hook检测Play商店验证提示

* 去重写区域限制、重写检测提示、编辑器32K大小限制

* 跳过协议条款、加快开屏速度、去可能出现的评分弹窗

* 去自带数据上报、去腾讯Bugly、去Umeng统计

* 优化程序体积、优化部分文案、去强制更新提示

软件特色

* 支持协议

HTTP1.0, HTTP1.1, HTTP2.0, WebSocket and TLS/SSL。

* 注入功能

HttpCanary提供了两种不同的注入模式:静态注入和动态注入。使用这两种模式,可以实现对请求参数,请求/响应头,请求/响应体,响应行的注入。您还可以创建不同需求的注入器,因为静态注入可以支持多个注入器同时工作。

* 数据浏览

HttpCanary具有多种不同的视图浏览功能。

Raw视图:可以查看原始数据;

Text视图:以Text的形式查看请求/响应体内容;

Hex视图:以Hex的形式查看请求/响应体内容;

Json视图:格式化Json字符串,支持节点的展开、关闭和复制等操作;

图片视图:可以预览BPM、PNG、GIF、JPG、WEBP等格式的图片内容;

音频视图:可以播放AAC、WAC、 MP3、OGG、MPEG等格式的音频内容。

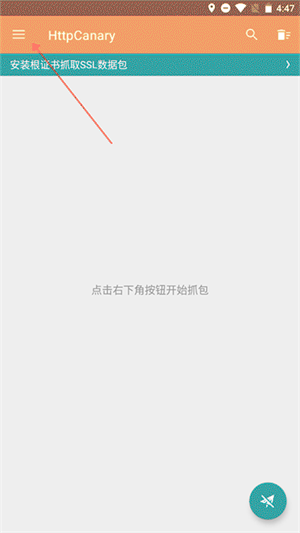

黄鸟抓包怎么用

抓包前准备

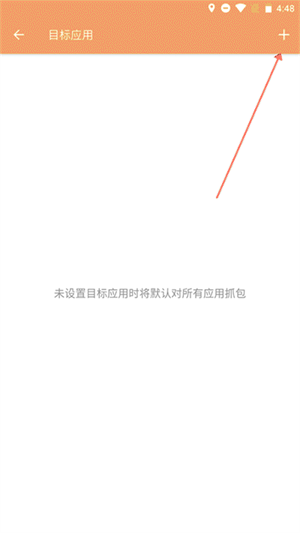

1、点击右上角的三条杠。

2、然后点击设置。

3、之后就在设置里面添加抓包的目标或者host。

4、点击右上角+号添加即可。

开始抓包

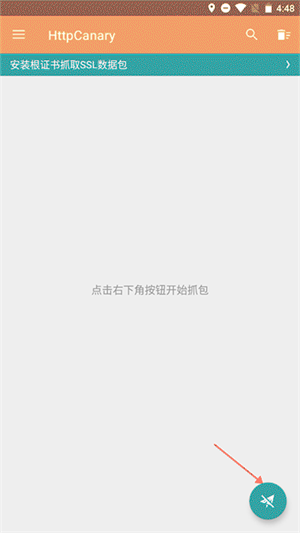

1、上述操作完之后就可以点击右下角纸飞机图标开始抓包了(弹出需要权限窗口时点击允许)。

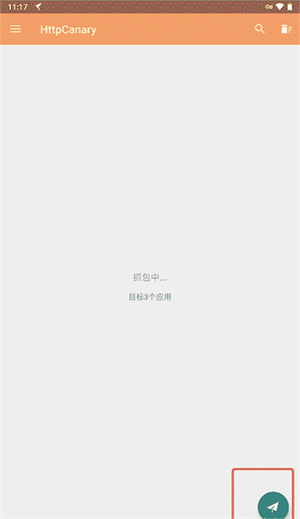

2、之后就开始抓包了。

3、点击home键,把该抓包app挂在后台,然后去操作你要抓包的app。然后再返回抓包app,就可以看见抓到的数据。

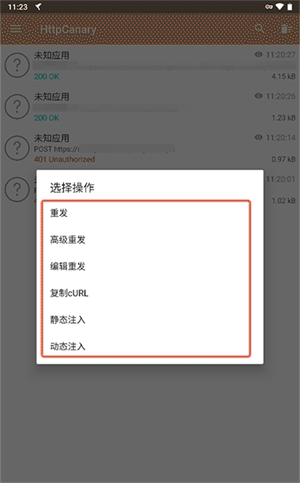

4、长按抓到的数据包,可以进行一系列的操作。像重发啊,编辑请求再发送等等。

5、点击数据包,可以查看包详情,像请求总览啊,载荷呀,响应啊。

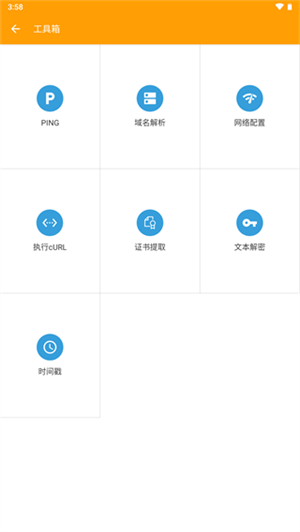

6、其他小玩意

1是保存,可以保存这个包的请求或响应

2是分享,可以分享这个包的请求或响应

3是收藏,可以收藏抓到的这个包

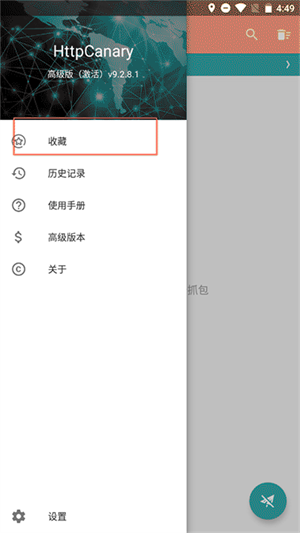

点击抓包首页左上角的三条杠,收藏的包可以在这里查看

抓包看到的POST数据是乱码

你在这种情况下,因为html是压缩的。你可以用两种方法来解压。1点击“原始”上方白条中的一句话:“响应已编码,检查前可能需要解码。单击此处转换“2”,或选择软件界面工具栏顶行的“解码”,将自动解压缩。

抓包的原理

一. 什么是抓包?

在应用的开发调试中,查看软件实际运行时HTTP/HTTPS通信的请求数据和返回数据,从而分析问题的过程就叫做抓包。通常我们说的抓包主要是分为两种:

使用Wireshark抓取传输层的TCP/UDP通信包。

使用Fiddler或者Charles抓取应用层的HTTP/HTTPS通信包。

二. 抓包的原理.

抓包的原理其实很简单,PC上的Fiddler监听一个端口,比如8888,在Android测试机上连接同一个局域网,配置网络代理,指向该PC的8888端口,这样一来测试机的所有网络通信都会被转发到PC的8888端口,进而被Fiddler捕获,然后就可以对数据包进行分析。经常用的网络协议分为HTTP和HTTPS,HTTPS在HTTP上进行了加密操作,所以对这两种请求进行抓包也有不同。

对HTTP请求进行抓包

对于HTTP协议,因为本身就是明文传输,所以可以直接看到数据报文,除非对这些明文在传输时进行二次加密,但那是另一种情况,这里暂不分析。

对HTTPS请求进行抓包

对于双向加密的HTTPS,正常情况下,即使能以中间人的方式拿到通信报文,但是因为没有密钥,同样也不能看到具体的传输内容。基于HTTPS加密通信的建立过程,和密钥交换方式,如果在加密通信建立之前,截取服务端发送的包含证书的报文,伪装成服务端,把自己的证书发给客户端,然后拿到客户端返回的包含对称加密通信密钥的报文,以服务端自己的公钥加密后发给服务端,这样一来,双向加密通信建立完成,而中间人实际拿到了通信的密钥,所以可以查看、修改HTTPS的通信报文,这就是典型的Man-in-the-middle attack即MITM中间人攻击。

这样似乎看起来,HTTPS也不是那么安全,当然不能这么说了,实现MITM最关键的一点,是中间人要把服务端证书替换成自己的证书发给客户端,让客户端相信自己就是服务端,那么问题是,客户端为什么会信任而进行替换呢?HTTPS之所以安全,是因为它用来建立加密通信的证书是由权威的CA机构签发的,受信的CA机构的根证书都会被内嵌在Windows, Linux, macOS, Android, iOS这些操作系统里,用来验证服务端发来的证书是否是由CA签发的。CA机构当然不可能随便给一个中间人签发不属于它的域名证书,那么只有一个很明显的办法了,把中间人的根证书,导入到客户端的操作系统里,以此来完成建立加密通信时对中间人证书的验证。

无论是fidder和charles都是充当了一个中间人代理的角色来对HTTPS进行抓包:

截获客户端向发起的HTTPS请求,佯装客户端,向真实的服务器发起请求。

截获真实服务器的返回,佯装真实服务器,向客户端发送数据。

获取了用来加密服务器公钥的非对称秘钥和用来加密数据的对称秘钥。

抓包用来干什么的

1.从功能测试角度,通过抓包查看隐藏字段Web 表单中会有很多隐藏的字段,这些隐藏字段一般都有一些特殊的用途,比如收集用户的数据,预防 CRSF 攻击,防网络爬虫,以及一些其他用途。这些隐藏字段在界面上都看不到,如果想检测这些字段,就必须要使用抓包工具。

2. 通过抓包工具了解协议内容,方便开展接口和性能测试性能测试方面,性能测试其实就是大量模拟用户的请求,所以我们必须要知道请求中的协议内容和特点,才能更好的模拟用户请求,分析协议就需要用到抓包工具;接口测试方面,在接口测试时,虽然我们尽量要求有完善的接口文档。但很多时候接口文档不可能覆盖所有的情况,或者因为文档滞后,在接口测试过程中,还时需要借助抓包工具来辅助我们进行接口测试。

3. 需要通过抓包工具,检查数据加密安全测试方面,我们需要检查敏感数据在传输过程中是否加密,也需要借助抓包工具才能检查。

4. 处理前后端 bug 归属之争在我们提交bug的时候,经常会出现前端(客户端展示)和后端(服务端的逻辑)的争议,那么可以通过抓包工具,确实是数据传递问题还是前端显示的问题。如果抓出来的数据就有问题的话,那么一般是后端的问题;如果抓出来的数据是正确的,那么基本上可以断定是前端显示的问题。通过抓包分析,可以更好的理解整个系统经常使用抓包工具辅助测试,可以很好的了解整个系统,比如数据传输过程前后端的关系,以及整个系统的结构。特别是对现在的微服务架构的产品,抓包能够更好的梳理和掌握整个系统各个服务之间的关系,大大增加测试的覆盖度。另外还可以增进对代码、HTTP协议方面知识的理解。